Penyedia layanan perlindungan email dan keamanan jaringan Barracuda memperingatkan pengguna tentang kelemahan zero-day yang dikatakan telah dieksploitasi untuk melanggar Email Security Gateway (ESG) appliances Perusahaan.

Zero-day dilacak sebagai CVE-2023-2868 dan telah digambarkan sebagai kerentanan injeksi kode jarak jauh yang memengaruhi versi 5.1.3.001 hingga 9.2.0.006.

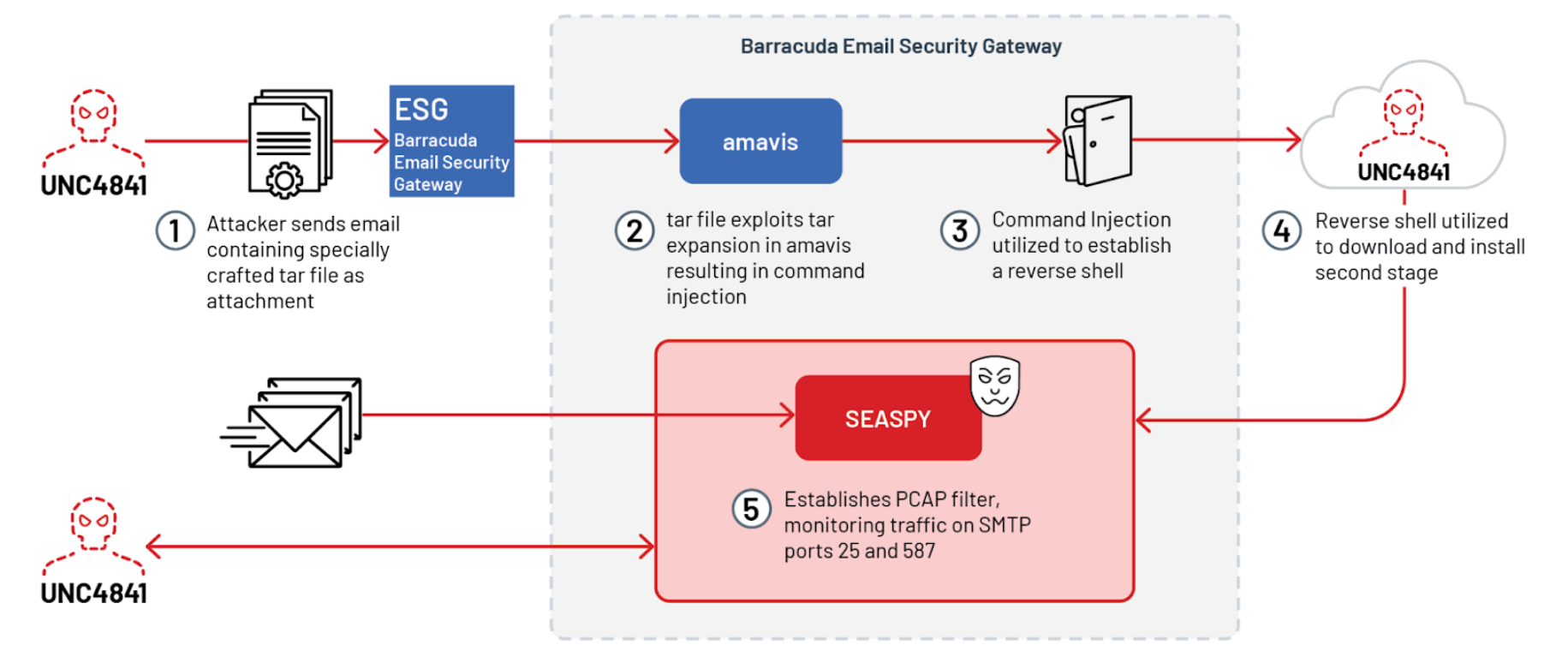

Perusahaan yang berkantor pusat di California mengatakan masalah ini berakar pada komponen yang menyaring lampiran email masuk.

“Kerentanan ini muncul karena kegagalan dalam melakukan sanitasi menyeluruh terhadap pemrosesan file .tar (arsip rekaman),” menurut penasehat dari database kerentanan nasional NIST.

Kerentanan berasal dari validasi input yang tidak lengkap dari file .tar yang disediakan pengguna karena berkaitan dengan nama file yang terdapat dalam arsip. Sebagai konsekuensinya, penyerang jarak jauh dapat secara khusus memformat nama file ini dengan cara tertentu yang akan mengakibatkan dalam mengeksekusi perintah sistem dari jarak jauh melalui operator qx Perl dengan hak istimewa produk Email Security Gateway"

Kelemahan tersebut, kata Barracuda, teridentifikasi pada 19 Mei 2023, sehingga mendorong perusahaan untuk menerapkan patch di seluruh perangkat ESG di seluruh dunia sehari kemudian. Perbaikan kedua dirilis pada 21 Mei sebagai bagian dari "strategi penahanan/containment strategy".

Selain itu, penyelidikan perusahaan menemukan bukti eksploitasi aktif CVE-2023-2868, yang mengakibatkan akses tidak sah ke “bagian dari peralatan gateway email.”

Perusahaan, yang memiliki lebih dari 200.000 pelanggan global, tidak mengungkapkan skala serangan tersebut. Dikatakan bahwa pengguna yang terkena dampak telah dihubungi langsung dengan daftar tindakan perbaikan yang harus diambil.

Barracuda juga mendesak pelanggannya untuk meninjau lingkungan mereka, dan menambahkan bahwa pihaknya masih secara aktif memantau situasi.

Identitas pelaku ancaman di balik serangan tersebut saat ini tidak diketahui, namun kelompok peretas Tiongkok dan Rusia telah diamati menyebarkan malware khusus pada perangkat Cisco, Fortinet, dan SonicWall yang rentan dalam beberapa bulan terakhir.

Perkembangan ini terjadi ketika Defiant memperingatkan eksploitasi skala besar atas kelemahan skrip lintas situs ( XSS ) yang sekarang telah diperbaiki dalam sebuah plugin bernama Beautiful Cookie Consent Banner (skor CVSS: 7.2) yang dipasang di lebih dari 40.000 situs.

Kerentanan ini menawarkan penyerang yang tidak diautentikasi kemampuan untuk menyuntikkan JavaScript berbahaya ke situs web, yang berpotensi memungkinkan pengalihan ke situs-situs yang melakukan maliklan serta pembuatan pengguna admin jahat, yang mengakibatkan pengambilalihan situs.

Perusahaan keamanan WordPress mengatakan “memblokir hampir 3 juta serangan terhadap lebih dari 1,5 juta situs, dari hampir 14.000 alamat IP sejak 23 Mei 2023, dan serangan masih terus berlanjut.”

Pembaruan

Badan Keamanan Siber dan Infrastruktur AS (U.S. Cybersecurity and Infrastructure Security Agency) pada hari Jumat menambahkan ) yang Diketahui kerentanan injeksi kode jarak jauh yang berdampak pada peralatan ESG Barracuda ke dalam katalog Kerentanan yang Dieksploitasi ( KEV , dan mendesak lembaga federal untuk menerapkan perbaikan paling lambat tanggal 16 Juni 2023.

Zero-day dilacak sebagai CVE-2023-2868 dan telah digambarkan sebagai kerentanan injeksi kode jarak jauh yang memengaruhi versi 5.1.3.001 hingga 9.2.0.006.

Perusahaan yang berkantor pusat di California mengatakan masalah ini berakar pada komponen yang menyaring lampiran email masuk.

“Kerentanan ini muncul karena kegagalan dalam melakukan sanitasi menyeluruh terhadap pemrosesan file .tar (arsip rekaman),” menurut penasehat dari database kerentanan nasional NIST.

Kerentanan berasal dari validasi input yang tidak lengkap dari file .tar yang disediakan pengguna karena berkaitan dengan nama file yang terdapat dalam arsip. Sebagai konsekuensinya, penyerang jarak jauh dapat secara khusus memformat nama file ini dengan cara tertentu yang akan mengakibatkan dalam mengeksekusi perintah sistem dari jarak jauh melalui operator qx Perl dengan hak istimewa produk Email Security Gateway"

Kelemahan tersebut, kata Barracuda, teridentifikasi pada 19 Mei 2023, sehingga mendorong perusahaan untuk menerapkan patch di seluruh perangkat ESG di seluruh dunia sehari kemudian. Perbaikan kedua dirilis pada 21 Mei sebagai bagian dari "strategi penahanan/containment strategy".

Selain itu, penyelidikan perusahaan menemukan bukti eksploitasi aktif CVE-2023-2868, yang mengakibatkan akses tidak sah ke “bagian dari peralatan gateway email.”

Perusahaan, yang memiliki lebih dari 200.000 pelanggan global, tidak mengungkapkan skala serangan tersebut. Dikatakan bahwa pengguna yang terkena dampak telah dihubungi langsung dengan daftar tindakan perbaikan yang harus diambil.

Barracuda juga mendesak pelanggannya untuk meninjau lingkungan mereka, dan menambahkan bahwa pihaknya masih secara aktif memantau situasi.

Identitas pelaku ancaman di balik serangan tersebut saat ini tidak diketahui, namun kelompok peretas Tiongkok dan Rusia telah diamati menyebarkan malware khusus pada perangkat Cisco, Fortinet, dan SonicWall yang rentan dalam beberapa bulan terakhir.

Perkembangan ini terjadi ketika Defiant memperingatkan eksploitasi skala besar atas kelemahan skrip lintas situs ( XSS ) yang sekarang telah diperbaiki dalam sebuah plugin bernama Beautiful Cookie Consent Banner (skor CVSS: 7.2) yang dipasang di lebih dari 40.000 situs.

Kerentanan ini menawarkan penyerang yang tidak diautentikasi kemampuan untuk menyuntikkan JavaScript berbahaya ke situs web, yang berpotensi memungkinkan pengalihan ke situs-situs yang melakukan maliklan serta pembuatan pengguna admin jahat, yang mengakibatkan pengambilalihan situs.

Perusahaan keamanan WordPress mengatakan “memblokir hampir 3 juta serangan terhadap lebih dari 1,5 juta situs, dari hampir 14.000 alamat IP sejak 23 Mei 2023, dan serangan masih terus berlanjut.”

Pembaruan

Badan Keamanan Siber dan Infrastruktur AS (U.S. Cybersecurity and Infrastructure Security Agency) pada hari Jumat menambahkan ) yang Diketahui kerentanan injeksi kode jarak jauh yang berdampak pada peralatan ESG Barracuda ke dalam katalog Kerentanan yang Dieksploitasi ( KEV , dan mendesak lembaga federal untuk menerapkan perbaikan paling lambat tanggal 16 Juni 2023.